Podría ser que nuestras identidades en el servidor hayan sido robadas con éxito y utilizadas para difamar. A través de este artículo, aquí están las aplicaciones que se utilizan para recuperar la información de alguien y cómo solucionarlo.

Últimamente con la edad creciente, todas las cosas que queremos se han vuelto cada vez más fáciles de aprender y buscar. Incluso ahora, muchas escuelas, empresas y comunidades crean aplicaciones basadas en línea. Desafortunadamente, hay muchas personas que quieren molestar a otras personas a través del llamado medio informático. Galleta (Hacker malvado).

Por esta razón, debemos estar atentos al utilizar las computadoras para fines cotidianos. Podría ser que nuestras identidades en el servidor hayan sido robadas con éxito y utilizadas para difamar. A través de este artículo, aquí están las aplicaciones que se utilizan para recuperar la información de alguien y cómo solucionarlo.

- DEBE TAU! Aquí hay 5 formas en que los piratas informáticos pueden robar datos de los usuarios de Facebook

- Estos son los 10 hackers más peligrosos del mundo (Psst ... hay hackers indonesios, ya sabes)

- ¡Vaya, este antivirus hace que su contraseña sea fácil de descifrar a los piratas informáticos!

5 aplicaciones comúnmente utilizadas por los piratas informáticos

1. Ataques de IP

Ataque de IP

Ataque de IP es una aplicación que se utiliza con mucha frecuencia para rastrear direcciones IP. Esta aplicación también se puede utilizar para acceder a los sistemas informáticos de otras personas a través de

puertos de red los débiles para atacar. Esta aplicación de ataque IP DDOS se puede superar simplemente atacando

actualizar todos los conductores

software en tu ordenador. Asi que

actualizar-lah los controladores que están en la computadora portátil especialmente

Controladores de red y

Antivirus periódicamente para que no sea propenso a ataques.

2. Conexión de escritorio remoto

Escritorio remoto / Mstsc

Escritorio remoto / Mstsc Esta es una aplicación de utilidad de Windows, por lo que puede desactivar la función si esta aplicación no es necesaria. Esta aplicación de Escritorio remoto se usa generalmente en oficinas para conectar 1 PC a otra PC. Esta aplicación se utiliza después de ingresar con éxito en el sistema informático de otra persona. Esta aplicación no se considera tan peligrosa, porque el antivirus actual ya tiene protección contra diversas amenazas que conducen a los sistemas informáticos. El punto es que tienes que

actualizar Antivirus para que no sea fácil

cortar a tajos.

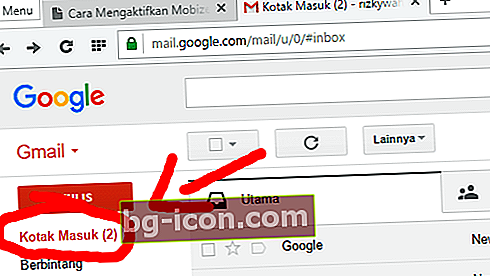

3. Software malicioso de los mensajes de Gmail

Tenga cuidado con los mensajes de correo electrónico de personas que no conoce, porque existe la posibilidad de que esta persona tenga un plan malicioso en su contra. Lotes

galleta quién usa el correo electrónico que contiene el código

malware como medio de transmisión del virus,

malware, o

software espía luego se usa para robar sus datos personales o monitorear su computadora de forma remota.

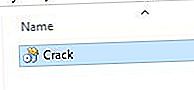

4. Programa de crack

Programa de crack

Programa de crack es un programa que se puede denominar como

Programa de trampas. Entonces este programa puede hacer una aplicación paga de forma gratuita. Mucha gente descarga programas con

libre, luego crea

grieta para que el programa sea

Programa profesional o

Versión completa. Hoy en día mucha gente lo usa para propagar virus y buscar información personal. Si su Antivirus detecta que este programa contiene un virus, debe eliminar esta aplicación, luego apagar la conexión a Internet y limpiar la computadora con la aplicación CCleaner.

Aplicaciones Piriform de limpieza y ajuste DESCARGAR

Aplicaciones Piriform de limpieza y ajuste DESCARGAR

5. Registro de claves

Este programa rara vez se encuentra, pero puede verlo en algunas computadoras de los cibercafés. Este programa se utiliza para monitorear la actividad de las teclas de su teclado. Entonces, el operador verá qué teclas escribe en la computadora. ¡TENGA EN CUENTA! Su contraseña puede ser detectada cuando ingresa el ID y la contraseña de una cuenta que le pertenece. La solución es verificar primero qué aplicaciones están instaladas en el café. Si hay algo sospechoso, pregúntele al operador del café primero y luego elimínelo.

DESCARGAR Nir Sofer Networking Apps